HTML Injection - Reflected

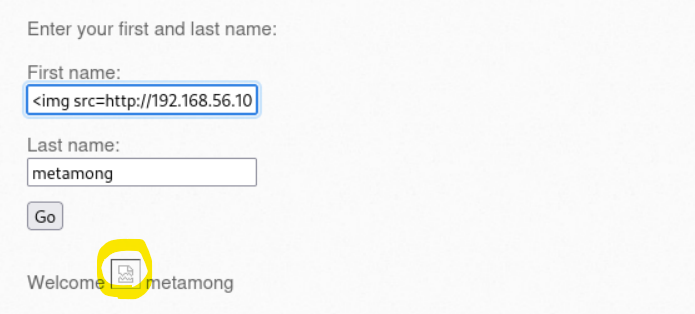

취약한 매개변수에 악의적인 HTML 코드를 삽입하는 공격이다. HTML 태그로 악의적인 사이트에 연결하거나 악성 파일을 다운로드 하도록 유도한다.

'<'가 들어가면 <로 치환하도록 작성한다.

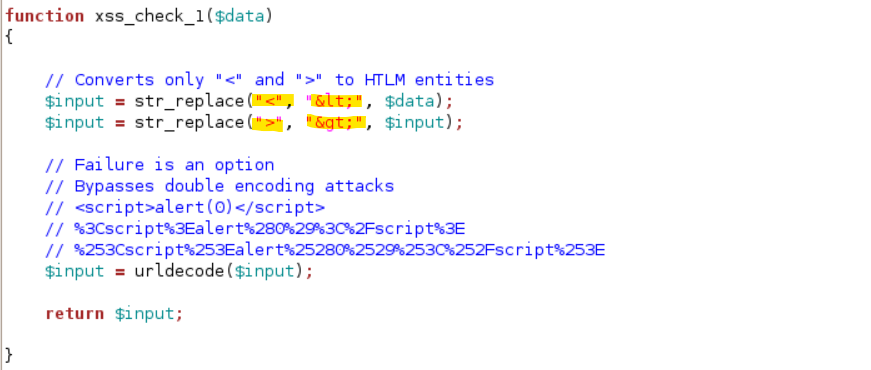

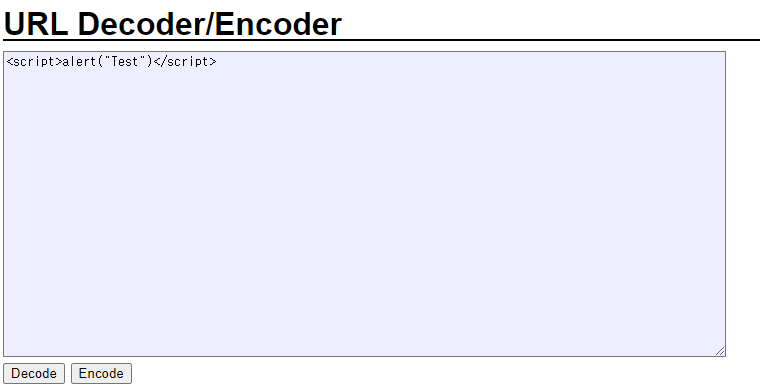

'<'가 들어가면 치환하게 만든다. 하지만 %3C는 '<'로, %3E는 '>'로 치환된다.

HTML 인젝션은 사용자가 입력한 데이터가 웹 페이지에서 제대로 처리되지 않아 악의적인 HTML 또는 JavaScript 코드가 삽입되는 보안 취약점이다. 이를 방지하기 위해 'htmlspecialchars' 함수를 사용하여 브라우저가 이를 HTML 코드로 해석하지 못하게 한다. 이 함수를 사용하면 웹 페이지에서 사용자 입력 데이터를 안전하게 처리할 수 있어 HTML 인젝션과 같은 보안 취약점을 방지할 수 있다.

- →'$data' : 이 매개변수는 사용자가 입력한 데이터를 받는다. 보통 GET 또는 POST 요청을 통해 전달되는 값이다.

- 'ENT_QUOTERS' : 작은 따옴표는 '$#039;'로, 큰 따옴표는 '$quot;' 로 변환된다.

- '$encoding' : 사용 중인 문서의 문자 인코딩을 지정한다. UTF-8은 가장 일반적으로 사용되는 인코딩이다.

'Study records > Web hacking' 카테고리의 다른 글

| [Beebox] SQL 인젝션 기초 (0) | 2024.06.21 |

|---|---|

| [Beebox] iframe, OS, PHP, SSI 인젝션 (0) | 2024.06.21 |

| 크로스 사이트 스크립팅 공격 (1) | 2024.05.25 |

| 커맨드 인젝션 공격 (0) | 2024.05.25 |

| SQL 인젝션 공격 (1) | 2024.05.24 |